Si torna a parlare di potenziali pericoli di sicurezza per la piattaforma iOS. Passato da alcuni giorni lo spavento causato da XcodeGhost, ripulito l’App Store e offerta agli sviluppatori cinesi una via conveniente per scaricare Xcode in forma ufficiale, ecco manifestarsi un nuovo malware ancor più sofisticato, YiSpecter. A scoprirlo è stata come nello scorso caso l’azienda Palo Alto Networks, avendone osservato di recente il comportamento nel mercato asiatico.

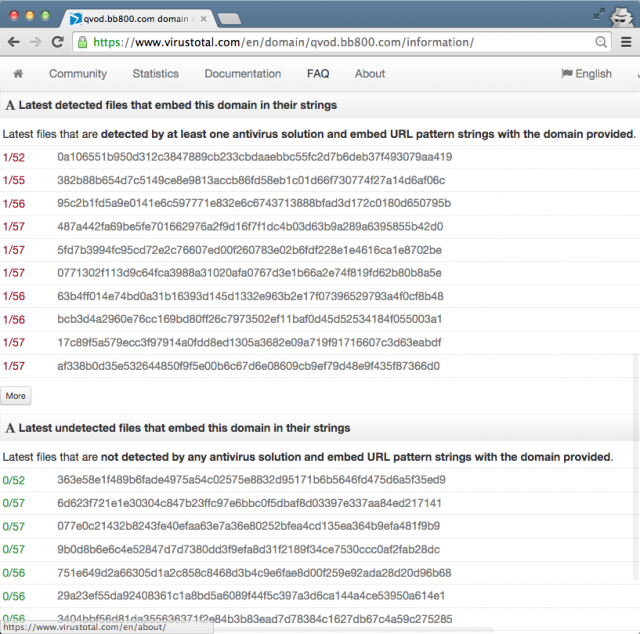

La sua comparsa tuttavia è decisamente meno fresca: YiSpecter circola da ben 10 mesi, rimasto sotto traccia e fuori dalla portata di quasi tutti gli antimalware, come si può vedere dallo screenshot soprastante in cui Palo Alto Networks ha interrogato il database del sito VirusTotal. Il motivo della sua pericolosità? Come XcodeGhost, colpisce in modo indistinto dispositivi con o senza jailbreak e può essere diffuso tramite l’App Store. Tuttavia non sfrutta versioni contraffatte di Xcode per approdarvi; sfrutta infatti le vulnerabilità di API non previste per l’utilizzo pubblico in via ufficiale. Seppur per brevi periodi, non di rado le applicazioni che le implementano riescono a sfuggire ai controlli di approvazione, dando al programma malevolo una comoda via di diffusione. Anche qualora i revisori di Cupertino si accorgessero della situazione e rimuovessero il prodotto non conforme, nel frattempo YiSpecter ha avuto giorni preziosi se non addirittura settimane per raggiungere il suo scopo.

Non si tratta però della sua via preferita di attacco, tanto è vero che finora non sono state riscontrate infezioni tramite App Store. Risulta infatti più facile per i malintenzionati la promozione di finte applicazioni mascherate come media player per vedere meglio determinate categorie di video, sopratutto quelli a luci rosse. In un certo tal senso, si rivede una situazione già conosciuta sui computer tradizionali: compare un pop-up che offre di scaricare e installare un software, e se si acconsente la frittata è fatta. Nel caso specifico di YiSpecter, l’assenso porta all’installazione di un profilo aziendale creato ad-hoc, che conferisce così un vasto set di possibilità per modificare il sistema operativo. Prima di tutto procede a installare il riproduttore multimediale promesso: una volta aperto permette la visione dei video attraverso un sistema di crediti, il cui accumulo può essere fatto dall’utente accettando altre sedicenti app. Nel frattempo però si preoccupa di installarne automaticamente un’altra, denominata NoIcon per via dell’uso di API private tra cui quella che non rende visibile l’icona nelle schermate home. A sua volta essa procede a scaricarne altre due per infestare di pubblicità il dispositivo. NoIcon è inoltre in grado di inviare informazioni base sul terminale in uso, modificare la configurazione di Safari, verificare quali app lecite sono installate al fine di modificarne il comportamento. Ancor più grave è però la costante connessione a un server remoto in grado di mettere, togliere e sostituire a piacimento i programmi sul dispositivo, spacciandoli pure per componenti di sistema.

Una volta insediatosi, il malware non è semplice da estirpare; la sola rimozione del finto media player non basta dal momento che le altre app nascoste rimanenti si preoccuperanno di reinstallarlo in automatico. La prima buona notizia è che la procedura per liberarsene non è molto complicata: va tolto innanzitutto il profilo aziendale che permette a YiSpecter libertà d’azione andando in Impostazioni -> Generali -> Profili, dunque si procede alla rimozione di ogni app che abbia nomi sconosciuti o sospetti, infine si collega l’iDevice al computer per l’esplorazione non con iTunes bensì tramite prodotti come iFunbox che dispongono di maggiori funzionalità gestionali, ricercando ogni app che abbia assonanze con quelle di sistema e rimuovendole. Ciò non causerà danni alle varianti originali, andando solo a disinstallare quelle false. La seconda buona notizia è la forte regionalizzazione della minaccia, rivolta quasi esclusivamente al mercato cinese e non coinvolgendo nessun prodotto che abbia diffusione anche dalle nostre parti. La terza notizia, infine, arriva dal commento ufficiale di Apple pubblicato da The Loop in cui viene resa nota la correzione delle vulnerabilità già a partire da iOS 8.4; in ogni caso, la versione corrente dispone di ulteriori meccanismi di difesa per prevenire l’uso di profili aziendali a fini illeciti. Pericolo scampato, dunque, a patto di mantenersi aggiornati e non scaricare da fonti poco conosciute.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.